j'ai pas trop d'iddé pour ce guide donc on va dire "investigation" ptdr

BlueCtx - AnonSecLabTable des Matières

- Chapitre 1: OSINT basique depuis un Discord

- Chapitre 2: Histoires réelles avec l'OSINT

- Chapitre 3: Les types d'OSINT

chapitre 1:

osint basique depuis un discord ( et pas d'id top ip ptdr )

on peut voir que c’est un compte récent, qui a 2 liens en bio. donc là ce qu’on va retirer en l’occurrence c’est son gunslol et et son username.

on peut apercevoir un paypal, un github et son username encore une fois .

si vous avez un compte paypal vous pouvez tester la technique paypal en lui envoyant 2cts .

sinon on commence directement sur son github , je copie colle donc son username "Lemophile" github , et deux solutions s'offrent maintenant a moi.

on peut voir qu’on a trouvé une adresse mail, qu’on retient dans le coin de notre tête.

on part maintenant faire un check de ses usernames "lemophile" et "piwii" ainsi que "lughlepabic" avec sherlock.

on va aller voir chacune de ces urls.

on peut donc apercevoir que monsieur lughlepabic alias piwii n’est donc pas un réel développeur de back comme il le pretend car on peut apercevoir des applications complètes avec back-end tout droit sorties de replit.

très mignon avec son pantalon rose.

si vous avez des bases de données vous pouvez aussi effectuer des recherches par username, mail, numéro de téléphone. c’est ce que je vais faire, avec un ripgrep + son username.

qui m’a seulement donné accès à des commentaires de sa part sur youtube.

on peut maintenant essayer de faire des recherches sur son adresse mail, peut-être que ça nous aidera.

chapitre 2: histoires réelles de ces génies qui ont changé le monde ( pas comme piwii lol ) (ou se sont fait chopper) avec l’osint

rien de mieux que des fails et wins concrets pour vous réveiller ma petite bande d’enculés. ces mecs ont utilisé osint pour des trucs énormes, sources vérifiées pas du bullshit tiktok. pour le noob: chaque histoire montre une technique simple que tu peux copier.

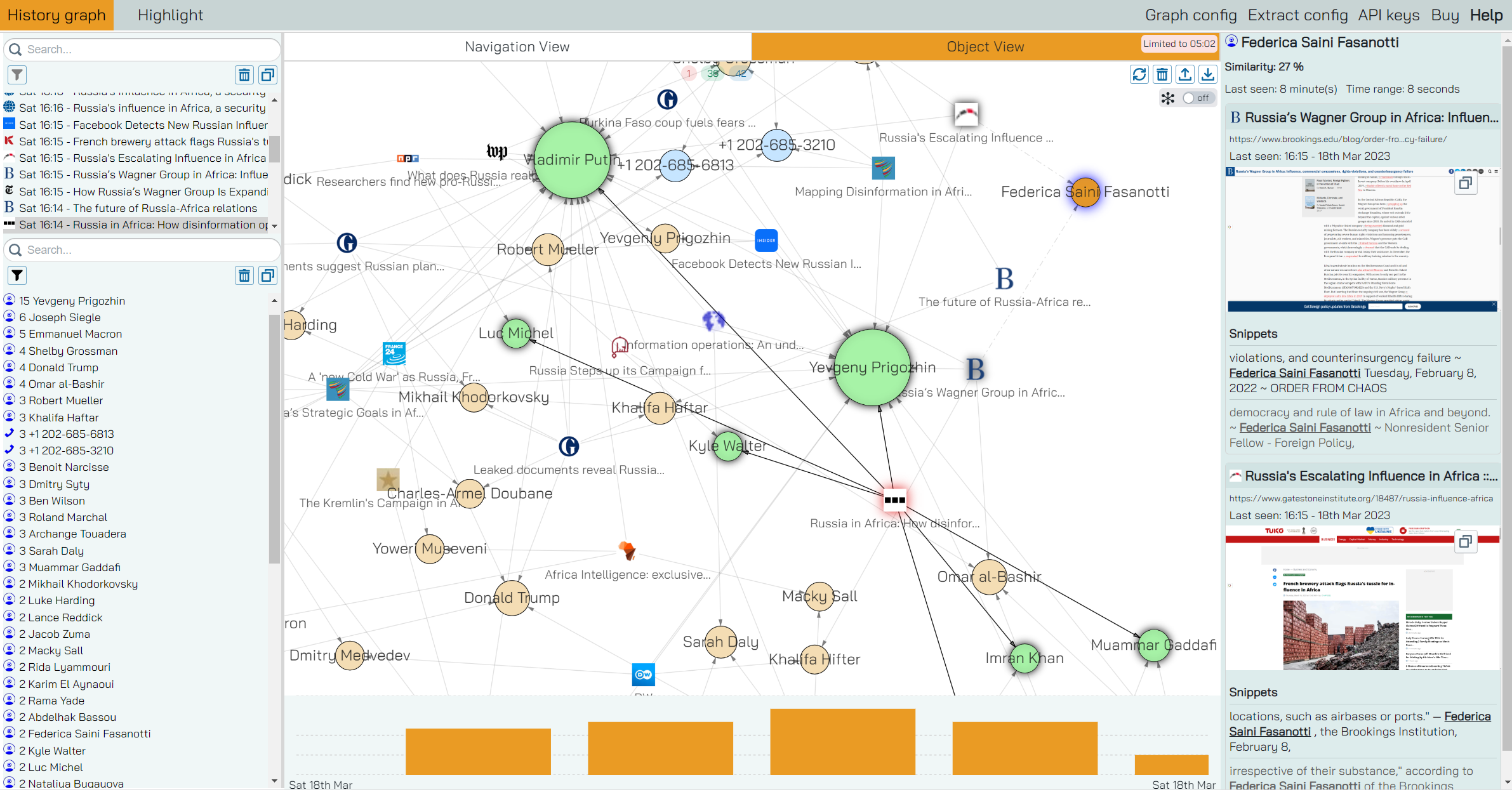

premier boss: bellingcat et le mh17 crash en 2014. avion malaisien abattu sur ukraine, 298 morts. russes disent « c’est pas nous ». bellingcat creuse: photos sociales de soldats russes posant avec un buk missile, geoloc via google earth (ombres arbres matching), metadata exif des images pour dates lieux, croisement avec videos youtube. preuve: missile venu de russie. résultat: sanctions internationales, enquêtes onu.

deuxième exemple pour les durs de crâne: capture de whitey bulger mobster fbi most wanted pendant 16 ans. en 2011 fbi utilise osint: scans pubs anciennes avec sa meuf, croise avec registres medicaux publics (elle avait implants mammaires traces chez docs), posts sociaux sur chats errants (leur hobby). bingo: localisés à santa monica. arrêté perpétuité.

troisième cas tracking isis fighters via social media. en 2014-2015 journalistes comme ceux de vice creusent posts twitter instagram d’isis: selfies avec armes geotags activés par erreur hashtags #khilafah. croisement avec maps identification visages via reverse image search (tineye). résultat: localisation camps aide à strikes us.

quatrième pour la route pablo escobar tracking dans les 90s (pré-digital mais osint-like). dea utilise osint: écoutes radio publiques croisement avec maps géo photos aériennes open. update moderne: en 2020s cartels chopés via osint sur tiktok (danses avec cash visible plaques voitures matching).

et bonus corporate: sony pictures hack 2014 north korea utilise osint sur employés (linkedin profils emails leakés) pour phishing. résultat: 100tb data volés.

chapitre 3:

les types d’osint parce que c’est pas juste stalker sur insta

ok ma petite bande d’enculés osint c’est un arbre avec branches. on décompose pour que même ton grand-père comprenne. basique: osint général = tout public.

osint basique: recherche personnes entreprises via sociaux whois people search comme pipl. exemple: trouve email via hunter.io croise avec linkedin pour job history.

geosint (geospatial osint): focus lieux. utilise satellites maps photos pour localiser. technique: reverse image search sur google images pour matching paysages analyse shadows pour heure jour (suncalc.org). exemple: bellingcat geoloc missiles via google earth pro (gratuit).

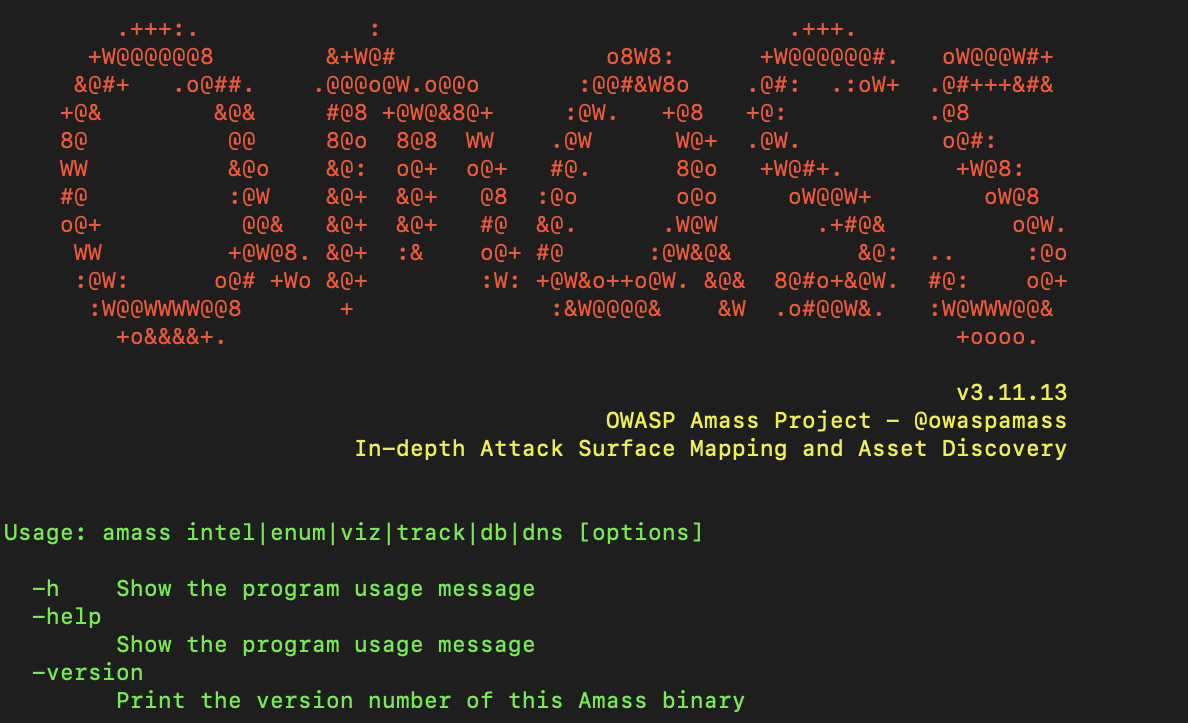

csint (corporate osint/security int): osint pour boîtes. techniques: shodan pour scan ports ouverts linkedin scraping pour employés edgar sec pour finances us publiques. exemple: pentester trouve vuln via job posts (« we use old apache »).

autres: imint (imagery int) = analyse photos videos sigint open (signals comme wifi publics). tout croisé pour puissance max.